山歩きでは地理院の地形図

私が古くから公開していたプライベート写真のページですが、撮影場所や移動経路をマークして表示できるグーグルマップを組込んでいます。しかし山歩きではちょっと役不足のようですね、やはり国土地理院の紙地図で提供されていたあの地形図の 1/25,000 が何と言っても最適な気がします。

一長一短で、地形図も万能ではない

ただ、国土地理院の地形図が万能かと言うと難しく、市街地や郊外、山の地形と色々な場面で一長一短があって、一意に決めるのは難しいのが現状です。

技術的な知識不足も能力不足もあって、その辺りをずっと悩んでいました。そして何とかオープンストリートマップと国土地理院の地図を表示する事ができ、次のステップで念願だった国土地理院の地形図をオーバーレイで重ねて表示できる機能を知り、今回の改良に至りました。

色々な地図に地理院の地形図を重ねると最強

改良してみて、色々な地図とのオーバーレイで感じることは、望んでいた地図はこれだと思いました。

グーグルの標準 [地図] や [地図+写真]、 グーグルの地形図 [☑地形]、 オープンストリートマップ [OSM地図]、 国土地理院の地形図 [地理院]、 国土地理院の航空写真 [地理院 航] と選択はありますが、これらと 地理院の地形図 を重ねてみるとなかなか興味深い結果となりました。

オープンストリートマップと

地理院地形図の重ね

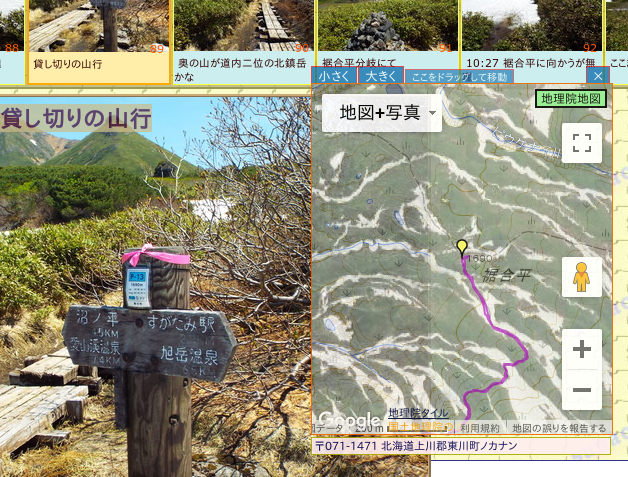

グーグルの写真と

地理院地形図の重ね

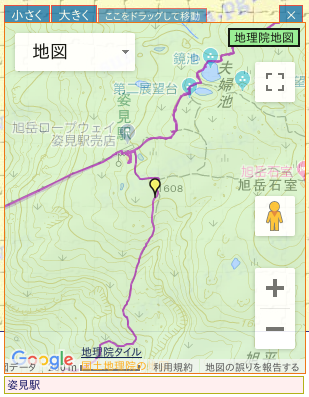

地理院地形図のみ

グーグルの写真と

地理院地形図の重ね

グーグル地図と

地理院地形図の重ね

グーグル地図のみ

グーグル地図と

地理院地形図の重ね

オープンストリートマップのみ

オープンストリートマップと

地理院地形図の重ね

昔の写真を掘り起こすように開いてみると、しみじみと地図に見入ってしまいます。

グーグル地図は、右上に配置されている破線で描いたような □ のボタンで、全画面の地図に移動できますので、広い画面で地図を楽しむことができます。逆に戻ることもできるのでとても便利です。