四国お遍路旅に出掛けていた「群馬のじゆうじん」さんが帰宅したようです。

帰ったのは夜中だったのかな、まだ前を通ってないので車を見ていませんが、スケジュールより早目の帰宅のようです。

何れにしても達成を祝福したいと思います。

直接話を聞くのが楽しみですね。

スズメ

昔は身近に居たような野鳥のスズメですが、最近目にする機会がめっきり減っているような気がします。

家の様式が大きく変わっているのも一因でしょうが、それだけではなくて個体数が減っているのかと思っていました。

時々は数羽のスズメを庭先で見たり、換気扇の中に入り込んでいたりもしましたが、でも鳴き声が少ないと感じていました。

たまたま機会があって、刈り取った田の近くを早朝に歩いたのですが、スズメの大群が全体で統制が取れた動きで一斉に移動しながら集まっています。

どのくらいの数なのだろうと気になって、10羽を確認するとほんの一点の小さな範囲でしかなく、同じイメージで範囲を広げて20羽 50羽…と、倍で100羽です。全体数のイメージでは400羽とか500羽の数が集まっている様な気がしました。

あまり意識していなかったのですが、昔とはスズメのイメージが変わりますね、居るところには居るのがわかりました。こんなに集まっていて餌とかの問題はないのかな、分けあいながら集団生活しているのでしょうか。

こんなに大きな集団で集まっていて、何を食べて何処に住んでいるのか気になってしまいます。

田舎のスズメは昔から野生の普通のスズメなので、スズメから人に近づくことはなく、人が寄っても逃げていく昔からの習性のまま変化がなくて、それが何となく安心していられるのですが、昔仕事で木場に通っていた時期があって、そこでのスズメは違っていました。

昼飯は近くの飲食店で済ませていましたが、飽きるので天気の良い日に時々弁当を買って木場公園のベンチに行き、日向ぼっこしながら食べることがありましたが、スズメが近くに来て食べたそうに見ているのです。

ちょっと離れた場所にご飯を少し分けてやると食べるのです。都会のスズメは随分人馴れしているなと思いました。まるで鳩のようです。

それだけなら驚くこともありませんが、手の届く位の近くに寄ってきて催促されたのには驚きました。都会のスズメは学習していて賢いのだと感心したことがありました。

スズメを見ると思い出す懐かしい記憶です。

ブログの書き掛けが途中になったまま

このブログもサーバーを移行しようと思い始めて、クローンを生成してWordPressの学習を試みていますが、簡単だと思いきや次に繰り返すと再現性がなく、リンクがずたずたに切れまくり何か勘違いか見落としをしているらしく、完結する前に別なことが頭をもたげて作業凍結になってしまっています。

私が以前から公開しているWeb写真も、最近言われているHTML5とCSS3の方式に変革したいとの考えも持っていますがいつになることやら、でもその中で推奨されているような一部の操作性はすでに先取りしているように組み込んでいるのがせめてもの救いでしょうか。

別な課題で、築24年を過ぎた家屋と併設したシャッター付きのオートバイ置き場、今は単なるチャリンコ置き場兼汚れたものを置く倉庫に変貌しているわけですが、これの表面塗装が劣化して粉を吹き錆も出ていました。象が乗っても壊れないと宣伝していたイナバ物置です。

隣の家にも入らせて頂きまして、屋根や外装を再塗装して、中に置かれているものを移動しながら内装の錆を補修して内部も塗り終えました。もともと気になっていた床のコンクリートも欲が出て、透明なシーラーを塗り床用水性塗料で塗装しました。

汚れか埃かわからないようなくすんだ床が明るくなり、汚れや塵も気になるくらいになってくると更に欲が出てきて、天井や内壁に断熱材を入れたいと考えるようになりました。ネットで検索すると色々な人が色々な方法で自分に合わせて改良しているようです。

以前オートバイを持っていた頃に実現できていれば中に置かれたものが錆びたり傷むことも少なかっただろうと思っています。雨で隙間から水滴が侵入して、急激な温度変化で内壁に露が付いて、換気も悪く湿度が高くなるらしく、逆に外に置かれているものより錆が進むように感じていました。

内壁に断熱材をどのように置くのかネットの情報を頼りにして色々と悩みました。最近はイナバ物置も改良されているのか詳しくはないのですが、私のは窓も換気もありませんのでこれを機会にファンを取り付けるように大きな穴を開けようと考えていて、すでに排気ファン等は手に入れてあります。

30×40mmの角材を多量に購入して、内壁に9mm厚のベニア板を貼るように木工細工を開始しています。断熱材にはスタイロフォーム25mm厚を使用する人が多いので、私もそれにならいました。久々の木工細工でかれこれ50年近く経つような気がします。当然切り刻むノミとノコギリを新調しました。

物置に固定する方法ですが、ネット上には直接穴を開けて錆びるのが気になると書かれている人もおられますが、私の場合は錆の補修で内装に至ったわけで、気にすることもなく角材をネジ止めで固定しています。

一般的に板や角材は長さが 1820、910、455mmを基準に大きさが決められているようで、できるだけ切り刻むのを避けようとして意識して考えていたのですが、イナバの物置には中央に頑丈な補強の部分があって分断するような構造になっています。当然考慮していたのですが、いざベニア板を貼ろうと合わせてみて間違いに気づいてしまいました。

考慮していたつもりなのにベニア版の910mm幅の位置から、角材の柱が25mm程ずれていることがわかりました。ノミで縦横の角材が交差する場所を全て加工した後なので、また材料を買い直して再びノミを使う気にもならなくて、横に短く切った角材を沿わせてベニア板を貼ることにしました。こんな単純な過ちを犯すなんて老いて頭が回らなくなってきているからでしょうか。悲しいですね。

暮れから正月に掛けてはしばらく木工が続くと思われます。

もう少しで内壁は完成しますが、天井はどのように行うのか今も検討中です。

秩父夜祭に少しだけ

秩父夜祭は、曜日に関係なく 12月2日と3日に決まっています。過去には土日にできないのかとの要求が出されたこともあるらしいのですが、神事なので観光客に媚を売る必要はないとの方針が貫かれているようです。

今年の祭りは3日土曜日に重なってしまった別のイベントの関係で、2日の宵宮の昼間だけになりました。過去を振り返っても友人の新築のイベントが重なった時以外は、ほぼ毎年2日間行っていたように記憶しています。

祭りは1年経てば回ってくるので、今年の分も来年に賭けましょう。そこで来年の曜日を確認したら、なんと奇跡のように土日にピッタリ重なっているではないですか。今年重なって行けなくなった妻の友人達の山岳会イベントを来年は秩父夜祭見学に向けることになれば問題ないのかと思います。

今年も残りが少なくなってしまいました。今年は遠出ができなかったけど、青木ヶ原樹海を少しだけ歩いたり、芳ヶ平湿原までも歩けたので十分です。

築24年、色々な所に問題が出ています

我が家も今の場所に移ってから、24年くらい経過したと思われます。みなさんは住まいのことでの問題はありませんか。

家の外壁や屋根の塗装は、過去に何度か業者に対応していただいたのですが、中にはちょっと技術的に問題だった業者もいました。でも直近の業者は、すでに塗装から数年経過しますが特に問題なく推移していますので、こちらについてはひと安心しています。

住まいとは別に、脇に独立した建造物としてシャッター付きの物置があるのですが、当初はオートバイを入れるために奮発して立てました。そのオートバイを維持するためのお金も時間も無かった厳しい時代を経験して、今ではただの自転車置き場になっています。

実際には自転車だけでなく、色々な物を保管する物置なので無いと不便なのですが、でも家を建ててからあまり時間を置かずに作った物置なので、塗装の表面は白く粉を吹き、屋根の外側や内側、側面の外壁や内側等にも赤茶けた錆色が目立つようになっています。実は数年前から気になっていて、まとまった時間の取れる時に塗らなければと思いながら、最近販売されている油性、水性の塗料をネットの情報で調べていたのですが、でもなかなか思いきれずに時間のみ経過していました。

痺れを切らした妻からの煽りもあって、今は仕事を離れている良い機会なのでと重い腰を上げました。一般的には錆を落として塗るのが基本で、錆止め塗料と呼ばれる分野の塗料もありますが、Q&Aを見ると錆を取り除いてから塗るのだと書かれています。

その後も色々と調べました。メーカーはアサヒペンですが、中には油性サビ鉄用と呼ばれる分野の塗料もあって、これは錆の上から塗ることができるとメーカーが推奨していますが、赤錆色とか暗緑色の製品しかないようです。でも別の分野の製品なのかな? カラーサビ鉄用と呼ばれる分野の塗料が存在していて、白やアイボリー、グレー、ライトグリーンと明るい色もあるようです。

カラーサビ鉄用

サビの上からそのまま塗れる、上塗り兼用サビ止め塗料

- 特長

-

●特殊防錆剤の配合により、サビを落とさずにサビの上から直接塗れます。

●サビ止めと上塗りが同時にできる、速乾性の一回塗り塗料なので、塗装時間を大幅に短縮します。

●シリコンアクリル樹脂が成分なので、耐候性に優れています。

●消防法上の非危険物ポイント 特殊な強力防錆剤により、サビを落とさずサビ面に直接塗れ、しかも美しいツヤに仕上がる下塗り上塗り兼用の高性能シリコンアクリル樹脂塗料

- 用途

-

●鉄製の扉、フェンス、シャッター、パイプ、機械器具、農機具等のあらゆる鉄部、鉄製品の上塗り兼用サビ止め。

でも、私が手配したのは別の分野の製品なのかな、『アサヒペン – 油性高耐久アクリルトタン用 – 6KG – ニュークリーム【サビの上からそのまま塗れる】』 となっています。今ひとつ素人には製品系列がわかりづらい。これは最近発売された製品のようですね、多少毒性があって解け出したりするのでしょうか。注意として食品が直接触れない箇所と書かれているようです。

油性高耐久アクリルトタン用 New!

サビの上からそのまま塗れる塗料

プレミアムグレードのトタン用上塗り塗料

- 特長

-

●サビの上から直接塗れる、トタン用の高光沢塗料です。

●1回塗りで仕上がりますので作業性が抜群です。

●特殊強化防錆剤がサビの進行を抑え、長期間素材をサビから保護します。

●特殊アクリル樹脂の採用で耐候性が良好です。ポイント 特殊強力防錆剤の配合により、サビの上から直接塗れ、耐候性に優れた高性能塗料。酸性雨・酸性雪・塩害に強い。特殊強力防錆剤配合

- 用途

-

●屋根、とい、ひさし、下見板、へいなどのトタン板、カラートタン、屋外の鉄部や木部

注意 食器などの直接食品等がれるような箇所や、常時水につかるところ、車のマフラーなど耐熱性が必要なところ、自動車・バイクの補修、床面、テーブルの天面には適しません。

外の物置なので、好き好んで舐めたりしないし、高耐久となっているので私の用途には最適なのかと思われます。

サビの上から直接塗れると言われても、やはりちょっと心配なので、以前車の塗装に傷が付いて錆びると塗っていたホルツの錆止め液を塗りたいと思いましたが、手持ちのものは残量も少なく蓋が固まって開かなかったのでカー用品店に探しに行きました。たしかホルツ サビチェンジャーと呼ばれていた製品で、このカー用品店で昔購入した記憶があるのですが見つかりませんでした。

しばらく探すと ソフト99 赤サビ転換防錆剤 が置かれていました。見た感じでは液体の色も粘度も同じようで、周囲に別のホルツ製品も見当たらないので、社名が変わったのか会社そのものが無くなったのかと思いました。帰ってから気になってネット検索するとホルツ サビチェンジャーは今でも存在するようでした。薬で言うところのジェネリックなのでしょうか…

サビの上から塗れるとしても、白い粉が吹いたままの傷んだ塗料にそのまま上塗りはできないと思い、表面の拭き取りを行いながら塗ることにしました。

少し古くなった家なので、他にも風呂場のジャロジー窓の開閉で回す取っ手が硬くなっていました。私は何の不便もなく開閉していましたが、妻が回すのが硬くて困難だと言って自分で直そうと努力していたようです。油を注したいと色々と触っていると、ハンドルセットのダイキャストと思われる本体のハンドル取り付け付近が割れてしまいました。

壊れてしまうと硬い以前に開閉も全くできません。ウ~ン参った、保守部品はあるのだろうか、経験がないので何をどうすれば良いのか全くわかりません。窓周辺を見回してもメーカーや型番がわかりません。似たようなジャロジー窓がトイレにも付いているのですが、そっちには窓自体の品名が書かれていました。しかし、形状を比較するとハンドルセットが異なるようです。

藁にもすがる気持ちでネットのハンドルセットやジャロジー窓(ルーバー窓)を調べていると 明治アルミ ジャロジー窓 修理用部品オペレーター ハンドルセット を見付けました。えっ…形状も固定するネジの間隔も数も同じように見える…でも 明治アルミ って知らないけど…???

調べると トーヨーサッシが見つかり、三和シャッターとかトステム、とか昔時々目にしていた会社名が見付かりましたが、現在は株式会社LIXIL となっているようです。初めて目にする社名で知りませんでしたが、色々調べていると交換部品はこれで間違いないと確信できました。部品としては税抜き 7,600円+税+送料が加わり少々高価ですが、背に腹は変えられないと購入手続きし、物は届いて交換しました。結果はスムーズな動きに戻り見た目も若返ったようです。なお、添付されていた交換方法の説明図には三和シャッターのロゴが書かれていました。

忘れる前にオペレーター ハンドルセットの品番を記述しておきます。 S6055R 色が白だと頭に W が付くのでしょうか、説明図には手書きで追記されているのが、WS-6055R となっていました。

次は何が壊れるのかヒヤヒヤです。明日以降も物置の塗装の続きをします。しばらくはこの作業が続くだろうと思っています。

青木ヶ原樹海を歩きたいのですが、少しの間お預けです。

昨日物置の塗装を行いました。まだ内装には手が回りませんが、屋根と側面は塗り終えました。これで一安心といったところです。妻は少しせっかちな性格を一部遺伝しているようで、風があるにもかかわらず煽られてしまい半分諦めて作業したのですが、重力に引かれて塗料が垂れるのは仕方がないことですが、風で垂れるというか、たなびくというか、風下には細かい粒子状に飛び散っていて、広い範囲に糸状の塗料や点状の塗料が付着していました。

蜘蛛が糸を出し風を利用して広い範囲に巣を作るのは時々目にしますが、塗料を染み込ませた刷毛から小さな玉が糸を引いて横に伸びていく様は、まるで沢山の蜘蛛が一斉に活動しているようでした。普段塗装なんて経験しない私としては悪夢を見ているようでした。その後の作業は気を使いながら進めましたが、でも風下の飛散は悲惨です。

塗るのも大変で時間が掛かりましたが、飛散した塗料の掃除の方が労力も時間も掛かり大変でした。遠くの細かい点を気にし出したら切りがないほど、広範囲に遠くまで付着しているので、ある程度で諦めました。数メートル離れた場所に置いた妻の車は無残なほどの細かい塗料に覆われていました。

エアーガンで塗装するなら周りに飛ぶのが想像できますが、刷毛塗りやローラー塗りで広い周囲に飛散することは想像していませんでした。今回は隣の家との境界にあるフェンスを取り外しての作業だったので短期間で済ませたい意向もあっての強硬でしたが、風の静かな時に塗装しないと二次被害が大きいという教訓です。

これから内側も塗らなければならないのですが、すでに置かれているものも多く、少しずつ中の物を移動しながら場所を確保して塗ることになると思います。…物を移動するならついでに床も塗装したいと考えてしまいます。

話題は唐突に『秩父夜祭』

何か湧いたように唐突ですが、秩父夜祭についてです。

秩父夜祭と言っても、私の住む関東周辺を外れた人が目にしたとしてもピンとこない話題だと思います。なぜこの話題かと申しますと、妻の山友達が群馬に来る予定があって日程が 12月3日との話を聞きました。そこでカレンダーを確認すると土曜日でした。

私の公開している写真に訪れてくれている方はわかっておられるかと思いますが、12月2日〜3日は毎年のように秩父に通っています。行かなかった年は友人の新築がたまたま重なった年くらいかと記憶しています。

ここで取り上げる説明でもありませんが、『全国的に有名な「秩父夜祭」は京都祇園祭、飛騨高山祭と共に日本三大曳山祭りの一つに数えられています。』 とのことで、京都のように垢抜けた雰囲気でもなく、まさに田舎のお祭りといった雰囲気です。それが私には素朴な雰囲気が感じられて好きなのです。

先にも述べていますが、今年は12月3日の大祭が土曜日なのです。なんで祭りを土日にやらないのかと横柄な事を申す人もいたとの話もありますが、神事なので毎年12月2日が宵宮で、翌3日が大祭と決まっています。そのようなことで土日に祭りが重なるのは稀であり、今年は貴重な年になっています。

とても貴重な年なので、妻の山友達を、山は崩壊や噴火があっても逃げることはないので秩父夜祭に誘ってみたら…と提案したのですが、中には好きじゃない人もいるからと却下されてしまいました。今年は色々なことがあって祭りどころではないといったところでしょうか。

これを見て、秩父に足を運ぼうと考えた人がいれば嬉しいので、毎年通っている私から見に行くためのアドバイスができればと考えます。

秩父夜祭と呼ばれるお祭りなので、夜のお祭りのように感じてしまいますが、昼間も秩父神社では神事が続きます。沿道を屋台は曳かれますし、曳き踊りもあります。2日の宵宮は開放的で、観光客や保育園児も一緒に綱を曳いたり屋台に乗せてもらっている園児がいたりします。また屋台の装飾をじっくり見ることもできますし、屋台に積まれた太鼓を覗き見ることができるかもしれません。

普段鉄道を利用しないので詳細はわかりませんが、電車なら高崎線熊谷駅から秩父鉄道で秩父駅か御花畑駅でしょうか、秩父鉄道では昼間の時間にSLも走っています。それと、首都圏から西武鉄道で西武秩父駅に着けます。

車なら祭りの会場になる市街地は昼間から夜にかけて通行止めになりますので、注意が必要です。駐車場は開催近くになると公表されますが、2日と3日で異なりますが、小中学校が臨時駐車場になります。今までは2日の宵宮は無料で3日の大祭は普通車500円でした。今年も同じだろうと思います。

どこの駐車場を利用するにも市街地は通行止めになりますので、早めの帰宅には市街地の外側を回るように迂回する必要があります。西武秩父駅に近いのは南小学校です。下郷笠鉾の収納庫の通りにも臨時駐車場になる学校があります。

大祭の3日昼間は、4台ある屋台が毎年持ち回りで歌舞伎の舞台に仕立てられ固定された備え付けになります。本町屋台と宮地屋台が担当の年は秩父神社境内が歌舞伎舞台となり、中町屋台ならベスト電器駐車場が舞台で、上町屋台の年は上町屋台庫近くの沿道を舞台にします。

大祭は、15:00頃になると屋台は休息になり、各屋台の周りに飾りの提灯を取り付けます。秩父神社からの出発の準備で神社周辺に移動します。秩父神社境内から18:00を過ぎた頃から順次、馬や神輿が出発して、中近笠鉾が先頭で曳かれると境内の外に置かれた大きな下郷笠鉾が続きます。そして屋台では1番目の小さな宮地屋台が境内から続きます。この頃で時間は19:00を過ぎていると思います。

以下順番に屋台が曳かれていきます。

ラズパイ3のセットアップ(11) (i) WordPress: 複製

複製先のラズパイ3 に MySQL PHP を導入して、 WordPress を新規導入し動作することが確認できたので、やっと本題の Web に公開中の WordPress で構成しているブログを複製します。

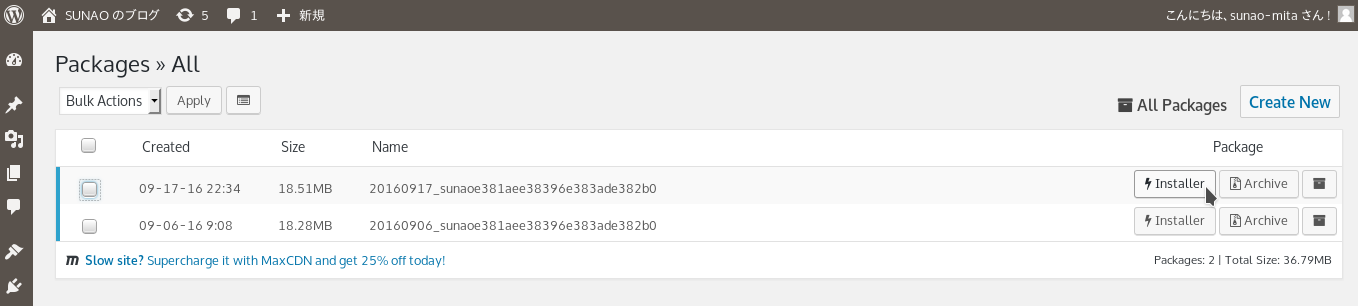

最新の状態で複製したいので、おさらいを込めてアドオンの Duplicator を再び利用して最新の複製データを生成することから始めます。

Packages を選択します。

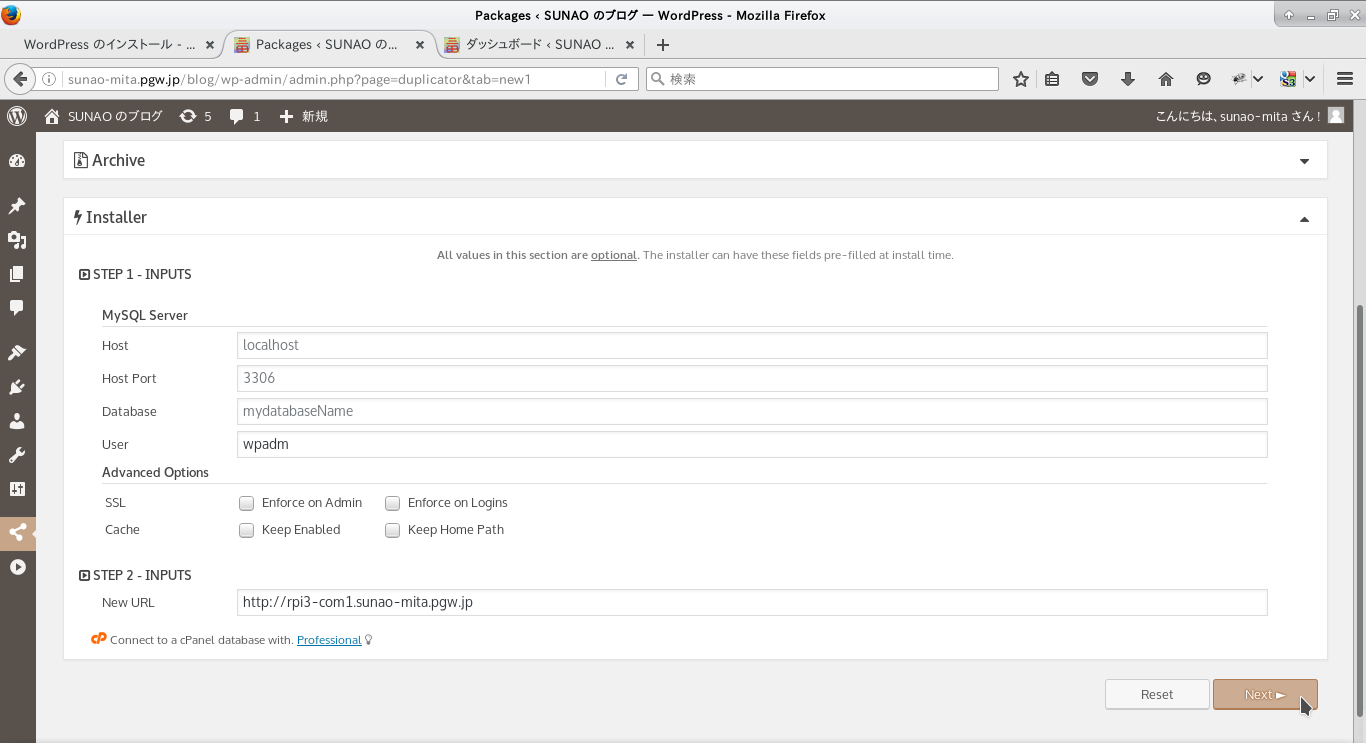

表示された画面には過去に生成したまま残されているパッケージがリストされています。新たに最新のパッケージを生成するので右上の [Create New] を選択します。

表示された画面では、オプションを選択できるようですが、そのまま右下の [Next→] の選択で問題なさそうです。

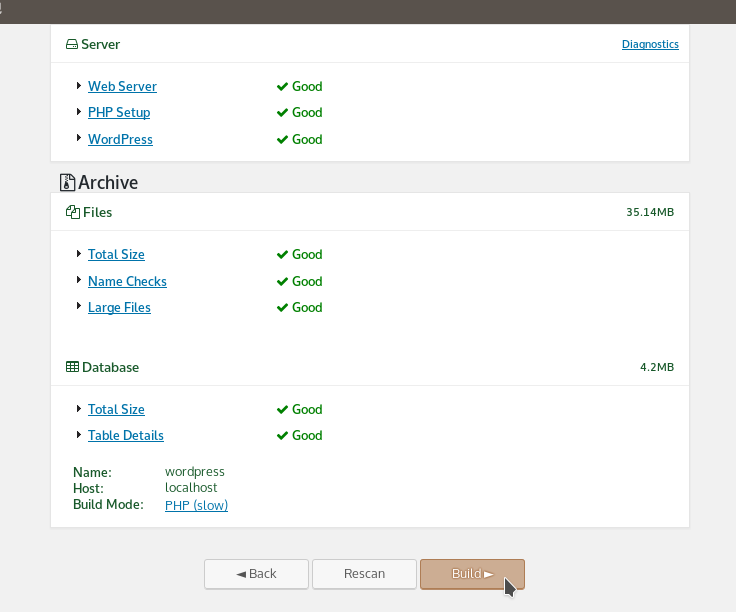

生成に必要な項目がチェックされるようです。問題がなければ右下の [Build→] で生成を開始します。

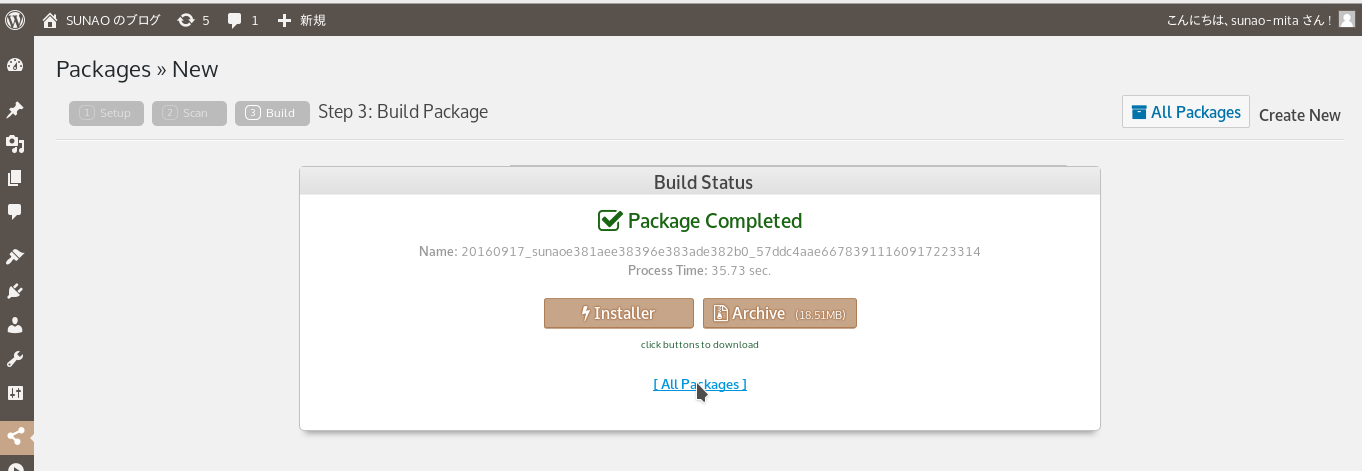

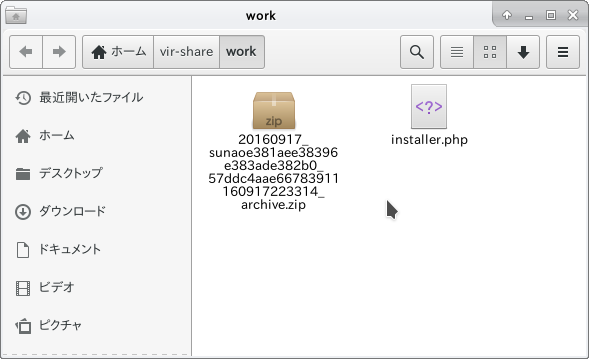

生成されるのは Installer と Archive の2つのパッケージのようです。ここで必要なパッケージを選択するようですが、下に表示された [All Packages] の選択で問題なさそうです。

新しく生成されたパッケージが上にリストされているようです。ここには稼働中の WordPress に保存されている全てのパッケージがリストされているようです。もし必要なら、この画面で不要なパッケージの削除ができるようです。右の [Installer] または [Archive] ボタンをクリックすると作業しているクライアントPC にパッケージがダウンロードされます。

なお、この画面で不要なパッケージを削除するには、不要なパッケージ群の左にあるチェックボタンを選択して、左上のリストボタンから delete を選択して、隣の [Apply] ボタンのクリックで削除が始まります。

ダウンロードはブラウザの機能や指定、設定により操作しているクライアントPC の該当ディレクトリ内に取り込まれます。必要なら対になるパッケージも同様に続けてダウンロードします。

これでパッケージがダウンロードされています。これを複製先となるラズパイ3 の WordPress のセットアップディレクトリ /var/www/wordpress/ に何らかの方法で転送して、必要ならユーザーやグループの変更を行っておきます。

2016-09-18 に書き始めていて、今までの作業を再現しようと思ったのですが、何故なのか再現してみるとリンク切れになってしまい実利用できるようになりませんでした。

その後時間が取れなくなってしまい、思い起こすと書き掛けのまま 2か月弱放置してしまいました。この辺りが正常に検証できないとサーバーを乗り換えて、システムのバージョンアップに支障が出るわけで、何としても解決しなければならないです。

遅くなりましたが、現状のまま公開しておきます。

ラズパイ3のセットアップ(10) (h) WordPress: 環境構築

まずは、WordPress複製先となるラズパイ3の環境を WordPress が動作する構成に構築します。

$ sudo su -# apt update # apt install mysql-server php5 php5-mysqlnd

マニュアルの説明を頼りにして、まずは最新の日本語版 WordPress をダウンロードして展開して、利用するデータベースを生成するところから始めようと思います。

$ wget http://ja.wordpress.org/latest-ja.tar.gz--2016-09-13 22:04:58-- http://ja.wordpress.org/latest-ja.tar.gz ja.wordpress.org (ja.wordpress.org) をDNSに問いあわせています... 66.155.40.250, 66.155.40.249 --- 途中省略 --- `latest-ja.tar.gz' に保存中 latest-ja.tar.gz 100%[==============================================>] 8.01M 785KB/s 時間 14s 2016-09-13 22:05:13 (588 KB/s) - `latest-ja.tar.gz' へ保存完了 [8402893/8402893]$ tar -xzvf latest-ja.tar.gz

日本語版 WordPress が、wordpress ディレクトリ以下に展開されていますので、ブラウザからアクセスした時に URL の /blog に対応するディレクトリ /share2/WordPress にコピーします。

# rsync -av /home/pi/wordpress/ /share2/WordPress/

# chown -R www-data:www-data /share2/WordPress

WordPress を格納するディレクトリツリーは、他と多少なりとも統一性を考えて /var/www/html がホームページ作成のデフォルトのようなのと、 webalizer が /var/www/webalizer なので、WordPress としては同様に /var/www/wordpress をディレクトリと決めました。

実際には独立したディスクパーティションを割り当ててルート直下の /share2 にマウントしています。その中に WordPress ディレクトリを作成して、そこを格納エリアとしました。そして /var/www/wordpress としてアクセスできるようにソフトリンクを行っています。

# ln -s /share2/WordPress /var/www/wordpress

先に一部の例として示したサイト定義 ‘001-三田-public.conf’ の中に、URL で /blog に対応する WordPress の定義を次に示しておきます。なお余談ですが、<RequireNone> の定義はアクセス拒否を行うつもりの接続先を列挙しています。

... 該当部分のみ ...

Alias /blog /var/www/wordpress

<Directory /var/www/wordpress>

DirectoryIndex index.html index.html.var index.php index.cgi

AddHandler cgi-script .cgi .pl .php

Options ExecCGI FollowSymLinks MultiViews

<RequireAll>

Require all granted

<RequireNone>

Require host huangxxxx08.com

Require ip 91.200.12.xx

</RequireNone>

</RequireAll>

</Directory>

続いて使用するデータベースの作成と、その情報を wp-config.php に記述して WordPress が稼働できる環境を作ります。データベース MySQL をインストールした時に設定した root とそのパスワードを使用して利用するデータベースを作成します。

余談ですが、インストールの時にパスワードを求められると適当に入力してしまいますが、後になって実際に使用する段階で、何を設定したのかわからなくなることが時々あります。我ながらいい加減な性格なのだろうと思います。データベースへのアクセスには、wpadm ユーザーを作成して利用することにします。

$ mysql -u root -p Enter password: xxxxxxWelcome to the MySQL monitor. Commands end with ; or \g. Your MySQL connection id is 60 Server version: 5.5.50-0+deb8u1 (Raspbian) Copyright (c) 2000, 2016, Oracle and/or its affiliates. All rights reserved. Oracle is a registered trademark of Oracle Corporation and/or its affiliates. Other names may be trademarks of their respective owners. Type 'help;' or '\h' for help. Type '\c' to clear the current input statement.mysql> CREATE DATABASE wordpress;Query OK, 1 row affected (0.06 sec)mysql> CREATE USER 'wpadm'@'localhost' IDENTIFIED BY '..password..';Query OK, 0 rows affected (0.59 sec)mysql> GRANT ALL PRIVILEGES ON wordpress.* TO 'wpadm'@'localhost';Query OK, 0 rows affected (0.57 sec)mysql> FLUSH PRIVILEGES;Query OK, 0 rows affected (0.01 sec)mysql> EXITBye

作成したデータベースにアクセスする方法を wp-config.php に記述しますが、このファイルは初期状態では存在しません。wp-config-sample.php ファイルをコピーするか名前を変更して作成します。

... データベースにアクセスするために必要な定義のみ ...// ** MySQL 設定 - この情報はホスティング先から入手してください。 ** // /** WordPress のためのデータベース名 */ define('DB_NAME', 'wordpress'); /** MySQL データベースのユーザー名 */ define('DB_USER', 'wpadm'); /** MySQL データベースのパスワード */ define('DB_PASSWORD', '..password..'); /** MySQL のホスト名 */ define('DB_HOST', 'localhost'); /** データベースのテーブルを作成する際のデータベースの文字セット */ define('DB_CHARSET', 'utf8'); /** データベースの照合順序 (ほとんどの場合変更する必要はありません) */ define('DB_COLLATE', ''); /**#@+... 途中省略 ... .. 次の部分はパスワード生成用のオンラインジェネレータをクリックするたびに生成されるパスワードで、該当行数の総入れ替えで更新してください。* * @since 2.6.0 */ define('AUTH_KEY', 'put your unique phrase here'); define('SECURE_AUTH_KEY', 'put your unique phrase here'); define('LOGGED_IN_KEY', 'put your unique phrase here'); define('NONCE_KEY', 'put your unique phrase here'); define('AUTH_SALT', 'put your unique phrase here'); define('SECURE_AUTH_SALT', 'put your unique phrase here'); define('LOGGED_IN_SALT', 'put your unique phrase here'); define('NONCE_SALT', 'put your unique phrase here'); /**#@-*/

これで WordPress を新規にインストールできる環境が整いましたので、ブラウザから /blog/wp-admin/install.php を指定して新規のインストールを行います。管理で使用するユーザーを適当にユーザー登録して、ログインすると管理画面に入れます。

次に一般的なブラウザからアクセスした場合のデフォルトの初期画面を表示します。

いよいよ次回は、すでに運用済みの WordPress ホームページ複製を実行します。

ラズパイ3のセットアップ(9) (g) WordPress: プラグイン導入

私がインターネット上に一般公開している写真のWebサーバー機能をそのまま複製して、新たにセットアップ中のラズパイ3上に構築することができました。そして動作検証をして、完全に複製されたことが確認できています。

写真公開の機能だけなら稼働中の公開Web サーバー機が障害を起こした場合に代替機として稼働させることも可能な状態です。しかし、併設した機能として 2015年夏から追加したブログ部分 (今見ているこの画面のブログ機能) については、共存させている別の Web サイトとして構成されていて独立した機能で、まだ複製できていません。

本来はこのブログ機能も、障害時のバックアップとして、あるいはテスト機として色々な操作を試したりできる独立環境としての複製が必須なのですが、現状は用意出来ていません。このブログに利用しているソフトは、世界的に普及しているらしい WordPress と呼ばれるオープンソースソフトウェアで構成していますが、私が機能をよく理解していない状況で組み込んで利用を開始してしまったため、どこから手を付けてよいのやら、どのようにアレンジしてよいのやらがわからないまま四苦八苦しているのが現状なのです。

ネット上から情報を探すと、サイトを複製するためのプラグインとして Duplicator なるものがあるらしく、初心者でも簡単に利用できると書かれています。まずはこれを導入して試してみることにしました。

WordPress の日本語マニュアル WordPress Codex 日本語版 をここにリンクしておきます。

ログインした管理画面のダッシュボードのプラグのマーク![]() をクリックするとサブメニューに [新規追加] があるのでクリックすると検索機能が利用できますので、ここで検索して Duplicator 選択します。

をクリックするとサブメニューに [新規追加] があるのでクリックすると検索機能が利用できますので、ここで検索して Duplicator 選択します。

そして組み込んで有効にすると Duplicator のアイコン![]() が追加されます。

が追加されます。

ここのサブメニューから Packages を選択して、管理画面から [NewCreate] で生成する対象を指定します。2種類の生成ができるらしく両方を選択すると installer.php と データを抽出して圧縮したと思われる .zip の 2つのモジュールが生成されます。

そのモジュールを組み込み先のラズパイ3 に移動して、ブラウザから installer.php を起動してみましたがエラーとなります。

そりゃそうだろうと思ってしまいました。システムを復旧させるためのシステムバックアップというのがあって、ディスクのパーティションにメディアからリストアすると壊れたシステムの復旧が行われる …のイメージがありますが、冷静に考えれば勝手に必要なデータベースや PHP をインストールして設定までしてくれる。 …なわけが無いですよね。

WordPress が新規に動作できる最低限の環境が整備されていなくてはデータをリストアしたくてもリストアの機能が稼働できないですよね。よくよく考えればデータベースソフトもまだインストールしてないし、当然データをリストアしたくてもリストア機能自体が動作しません。

次回からは、WordPress の新規インストールから始めてみます。

sudo にハマってしまいました

最近の Linux で定番となったディストリビューションの Ubuntu ですが、一般ユーザーで作業している時に root 権限で作業する場面は時々発生しますよね。その時に 1コマンドだけを実行するには sudo コマンドを使用するわけです。使う場面としては、例えば一時的にパーティションをマウントしたり、マウントを解除したり、新しいディレクトリを生成したりと、一般的な作業で日常的に発生する頻度の高い作業です。

sudo コマンドを実行するときに、一般的にはログインしている一般ユーザーのパスワードで認証するのですが、パスワードを省略して作業したい場合もあります。問題としてはデスクトップを放置している場合に他人が操作するセキュリティですが、それよりも深刻なのはシェルの連続動作中に root 権限を必要とするコマンドを利用しなければならないケースです。この場合はパスワードの入力を求められて、対応できなくて異常終了してしまう等の結果になることが多く救いようがなくなります。

sudo コマンドの動作の振る舞いを定義するのは、/etc/sudoers ファイルですが、これを直接編集して問題を起こすと取り返しのつかない問題になるらしく、冒頭のコメントに ‘# This file MUST be edited with the ‘visudo’ command as root.’ と書かれています。

実は昔から私は一般ユーザー(自分のユーザー権限)の作業中に決まったルーチンで、ネットワークで接続しているサーバーに、データを転送したりバックアップするようなことを行っていました。この場合に mount コマンドで一時的に接続したり、umount コマンドで開放したりを動的に実行していました。場合によっては rsync コマンドでデータ転送も行っていましたが、ここで出てくるのが sudo コマンドです。ところが Ubuntu 14.04LTS から Ubuntu 16.04LTS にバージョンアップしてからパスワードを要求されるようになりました。

原因がわからずにしばらく悩む結果となりました。 sudo のセキュリティがアップされて、認証の仕様が変わったのだと思い込んでいました。今までは、NOPASSWD: のキーワードを付けて、パスワード無しで実行できていました。今でも同様の構文が記述されているにもかかわらず何故かパスワードを求められます。/etc/sudoers ファイルに記述された構文や構成要素の意味がわからず手探りでマニュアルを探していました。

ついに日本語のマニュアルを見付けました。もっともそのマニュアルを見ても表現が今ひとつ理解しづらいのですが、でも構文の使用例が多めに載せてあって何となく言おうとすることが理解できるような気になってしまいます。その内容の中に 『複数のエントリがマ ッチする場合は、順番に適用される。矛盾する値がある場合は、マッチする行の最後の値が効果を持つ。』 と書かれていました。これって同じ構文でも順序が大きく影響すると書いてますよね。 …そうでした。構成要素の最後に NOPASSWD: の定義がある構文を移動したらパスワードを求められなくなりました。

知らない、理解していない…って何をするかわからないですよね。改めて自分の知識の無さに情けなさを感じるというか、ある意味怖いですよね。何となく /etc/sudoers ファイルの構文の意味やファイルの構成順に関して少し理解できるようになりました。

最近になって解決したばっかりの問題で、無駄な時間を潰してしまった失敗談です。