最近の Linux で定番となったディストリビューションの Ubuntu ですが、一般ユーザーで作業している時に root 権限で作業する場面は時々発生しますよね。その時に 1コマンドだけを実行するには sudo コマンドを使用するわけです。使う場面としては、例えば一時的にパーティションをマウントしたり、マウントを解除したり、新しいディレクトリを生成したりと、一般的な作業で日常的に発生する頻度の高い作業です。

sudo コマンドを実行するときに、一般的にはログインしている一般ユーザーのパスワードで認証するのですが、パスワードを省略して作業したい場合もあります。問題としてはデスクトップを放置している場合に他人が操作するセキュリティですが、それよりも深刻なのはシェルの連続動作中に root 権限を必要とするコマンドを利用しなければならないケースです。この場合はパスワードの入力を求められて、対応できなくて異常終了してしまう等の結果になることが多く救いようがなくなります。

sudo コマンドの動作の振る舞いを定義するのは、/etc/sudoers ファイルですが、これを直接編集して問題を起こすと取り返しのつかない問題になるらしく、冒頭のコメントに ‘# This file MUST be edited with the ‘visudo’ command as root.’ と書かれています。

実は昔から私は一般ユーザー(自分のユーザー権限)の作業中に決まったルーチンで、ネットワークで接続しているサーバーに、データを転送したりバックアップするようなことを行っていました。この場合に mount コマンドで一時的に接続したり、umount コマンドで開放したりを動的に実行していました。場合によっては rsync コマンドでデータ転送も行っていましたが、ここで出てくるのが sudo コマンドです。ところが Ubuntu 14.04LTS から Ubuntu 16.04LTS にバージョンアップしてからパスワードを要求されるようになりました。

原因がわからずにしばらく悩む結果となりました。 sudo のセキュリティがアップされて、認証の仕様が変わったのだと思い込んでいました。今までは、NOPASSWD: のキーワードを付けて、パスワード無しで実行できていました。今でも同様の構文が記述されているにもかかわらず何故かパスワードを求められます。/etc/sudoers ファイルに記述された構文や構成要素の意味がわからず手探りでマニュアルを探していました。

ついに日本語のマニュアルを見付けました。もっともそのマニュアルを見ても表現が今ひとつ理解しづらいのですが、でも構文の使用例が多めに載せてあって何となく言おうとすることが理解できるような気になってしまいます。その内容の中に 『複数のエントリがマ ッチする場合は、順番に適用される。矛盾する値がある場合は、マッチする行の最後の値が効果を持つ。』 と書かれていました。これって同じ構文でも順序が大きく影響すると書いてますよね。 …そうでした。構成要素の最後に NOPASSWD: の定義がある構文を移動したらパスワードを求められなくなりました。

知らない、理解していない…って何をするかわからないですよね。改めて自分の知識の無さに情けなさを感じるというか、ある意味怖いですよね。何となく /etc/sudoers ファイルの構文の意味やファイルの構成順に関して少し理解できるようになりました。

最近になって解決したばっかりの問題で、無駄な時間を潰してしまった失敗談です。

USB無線LANアダプタ GW-450S

私は普段常用しているノートPCが、Linux系なのですが、最近は簡単そうなネットワーク接続で苦労しています。さすがにケーブル接続のイーサネットで問題が起こることはありません。しかしそれ以外では、接続できなくなることも時々発生しています。(もっとも世の中に利用者が多くて一般的な有償のWindows系で問題発生はありませんが。)

本題に入る前に、少し話が長くなりますが、そこに至る流れから始めます。

数年前に中古品で、かなり疲れの出ている Windows XP を搭載したノートPCを安価な価格で手に入れて常用していました。手元に来た時から発色性が悪く黄ばんだ色合いの画面でしたが、最近はさらに老朽化に磨きがかかったようになってきました。(今でも現役で活躍していますが…)

私が常用していた OS は、Linux の Ubuntu 12.04LTS でした。今年の春に 16.04LTS がリリースしたので、ざっと四年前のシステムです。さすがに新しいアダプタやソフトも対象外となっていて、手順通りにドライバ等のモジュールをメークしても機能しないことがしばしばです。

ハード的にも内蔵バッテリーは完全にイカれていて、ACアダプターが必需品の状態です。発熱もひどくて冷却ファンは常時唸りを上げているような状態です。でも、北海道などに長期に出掛けているような状況では、いつもお伴してくれるとても頼もしいやつです。もっとも内臓ディスクは購入後に1.5TBに入れ替えているので、ドライブレコーダの動画等の比較的容量のかさばる物も一時的に取り込んで保存しておくこともできます。

古い機種なので搭載部品は枯れていて、内蔵Wi-Fiのドライバは問題なく認識して動作するので、メインのメールを見たり返信したりには欠かせません。そして、公開している写真の縮小などの整理やWebデータの作成、最終的なアップロードには必需品となっています。とは言っても、購入時のOSが保守対象外となったWindows XP をベースにしているので、移動経路を収集するGPSロガーのデータ取り込みにも支障が出る状況でした。

そこで後継として、安価な新品として入手したのが、Windows 8.1 with … と、マイクロソフトが異例の代金無償で配布したWindowsを搭載したエプソンダイレクトの Endeavor NY40S です。当然現在は Windows 10 になっているわけですが…

購入してから日が立っているのですが、ほとんど活用できないまま置かれていました。何故かというと理由は、その時点の最新の Ubuntu をセットアップしても内蔵のWi-Fiが全く機能しないからです。

dmesg や立ち上げのログを確認すると、内蔵しているチップセット自体を認識しているようで、Web検索すると海外の情報にヒットするのですが、カーネルのバージョンアップに伴い扱いが変化して取り残されたバグだとか書かれているようで、時間が解決するだろうとしばらく様子見で待っていました。

今年春には待望の Ubuntu 16.04LTSがリリースしました。さすがにこれ以上放置したまま待つこともできずに重い腰を上げたわけです。残念ながら最新のUbuntuでも内蔵のWi-Fiは機能しないままのリリースでした。しかし、最近の日経Linuxには高速でWi-Fiを利用するルータやUSBアダプタの記事も多く載せられているので、これに挑戦してみようとネットワーク機器を購入した次第です。

選考基準は価格が安価な機器です。

この独り言を書き始めて(7月2日)から途中まで書いて、非公開のまま放置されていたことを最近思い出しました。すでに Wi-Fi 対応機器は利用していて、カーネルが更新されると通信できなくなってしまいますが、手動で make して probeコマンドで組み込めば接続できるようになるので特に問題はありません。本来はカーネルのアップデートに伴い自動で更新できればと思い、DKMS を調べたのですが、結局2か月の期間があったのに解決できませんでした。

BUFFALO 【iPhone6対応】 11ac/n/a/g/b 無線LAN親機(Wi-Fiルーター) エアステーション QRsetup ハイパワー ビームフォーミン ¥ 5,590

未だ内蔵の Wi-Fi は機能していませんが、購入した USB ドングルで接続できるので不便は特にありません。処理が遅くて非力ですが、ブラウザでネット検索したりブログの書き込み程度の利用ならこの程度のノートPCで十分な気がします。

Ubuntu 16.04LTS に変えてから Konqueror の操作性や機能が変わってしまい日本語も表示できないようになって不便を感じていましたが、ネットで対処法を見つけて解決できました。なんと、母体となる KDE の日本語化パッケージがキーになっているなんて想像もしていませんでした。

ラズパイ3のセットアップ(8) (f) Webサーバーの複製

継続している転送は、215GBになりましたが、まだ継続しています。いい加減な管理と言われてしまいますが、元のデータ量を把握していません。転送が完了したら samba で共有サーバーに昇格させないといけません。

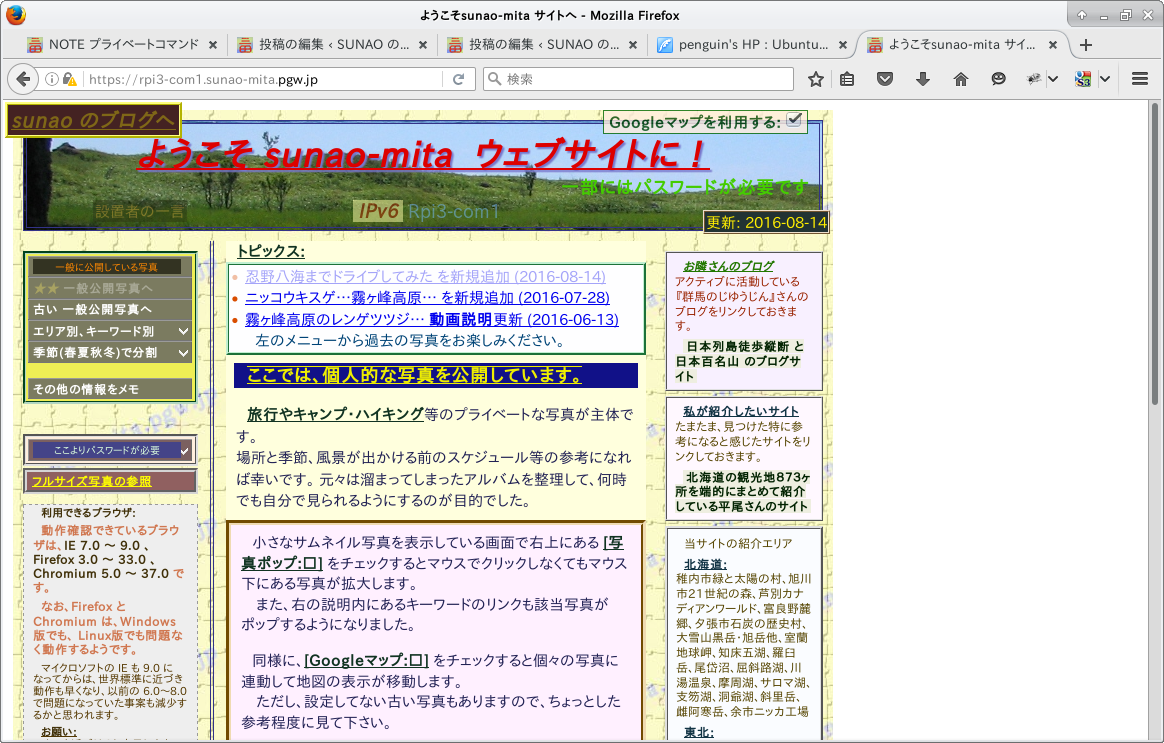

Web 公開に利用している PogoPlug E02 のサーバーですが、原因不明で時々ハングアップしてしまうので、セットアップ中のラズパイ3 の役割を代替機あるいは現役交代用に利用できればと考えています。しかし、解決が必要なちょっと高いハードルがあります。昔から公開している写真の機能だけなら問題がないのですが、新たに追加したこのブログ機能を WordPress で構成しています。

問題は、WordPress ではデータ内に自分自身のサーバー名を保持しているところが多数あり、単純にファイルをコピーして生成するとサーバー名に違いが出てリンク切れが随所に発生してしまうようです。完全に現役交代するならサーバー名も同一にできるので、その問題はなさそうですが動作検証等の公開前に最低限確認しなければならない操作の余裕が取れません。多分大丈夫だろうと考えての公開は怖すぎます。

何れにしても、元になる apache2 の設定を行い写真の公開機能をフルコピーして複製を作ることから始めます。

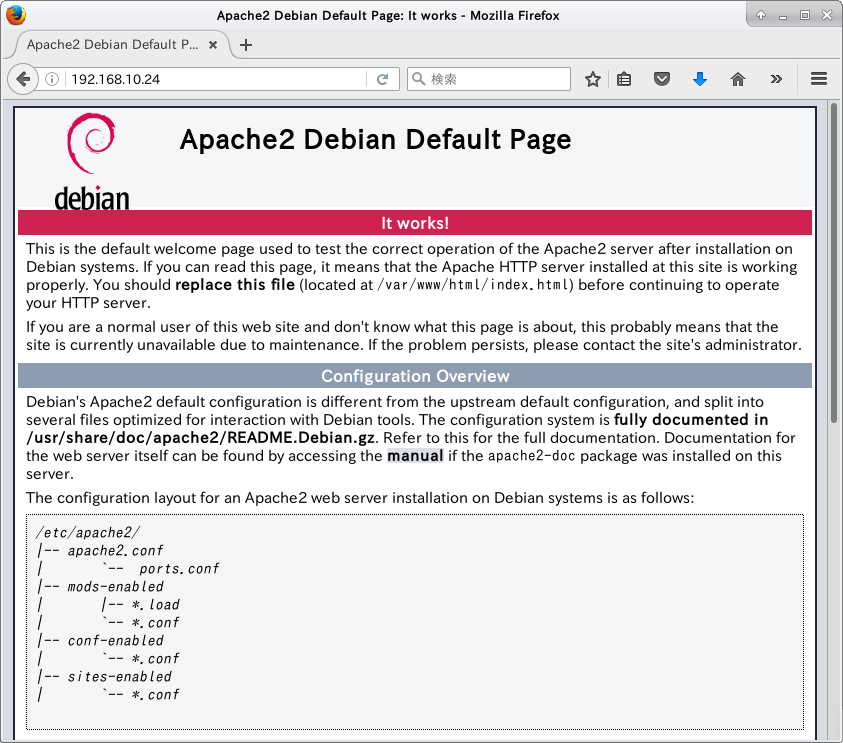

$ sudo apt install apache2 apache2-doc webalizer rubyインストールするとブラウザからのアクセスには簡単な初期説明が表示されます。

すでに公開している写真データは、全てコピーが完了していますので、apache2 の初期説明に configuration layout の図が書かれていますが、必要な設定を確認しながらコピーしてサーバーの複製を行います。

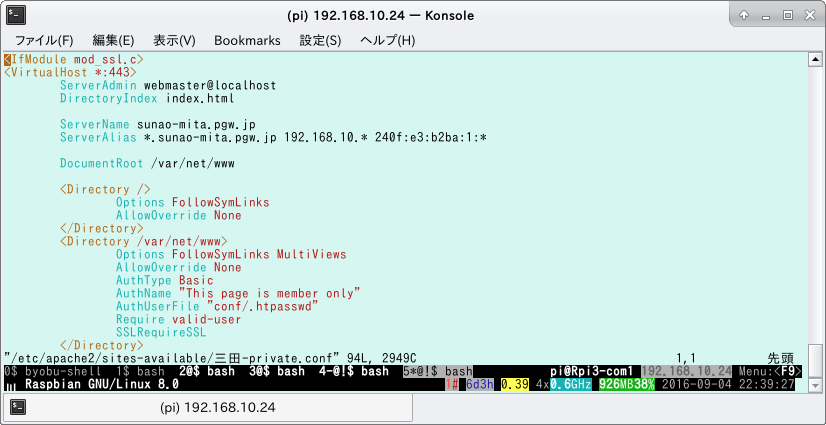

一般に公開していないプライベートのパスワード付き暗号化通信の https: で使用するベーシック認証用のパスワードを格納しているファイルが /etc/apache2/conf/.htpasswd に置かれていますが、そのままコピーします。なお、ここからは作業性の問題で root ユーザーとして作業します。

$ sudo su -# rsync -av /etc/apache2/conf 192.168.10.24:/etc/apache2/sending incremental file list conf/ conf/.htpasswd sent 530 bytes received 39 bytes 379.33 bytes/sec total size is 399 speedup is 0.70

できるだけ構成ファイルはデフォルトのままで進めたいと思いますが、デフォルトのキャラクタセットは UTF-8 として定義するため /etc/apache2/conf-available/charset.conf 内のコメント ‘#’ を除いて有効になるように変更します。

それと apache2 の起動時ログにエラー的な記録が残る対策とのことで、次の手順を追加しておきます。

# echo ServerName $HOSTNAME > /etc/apache2/conf-available/fqdn.conf# a2enconf fqdn# systemctl reload apache2.service

モジュールを有効にします。

# a2enmod cgid sslすでに定義されていて稼働実績のある sites の定義を転送して、実情に照らして問題がないか見直します。

横道にそれますが、転送していた大量のデータは確保したファイル 300GB の80%を超えても先が見えません。一旦中止して、分散先を振り分けることにして 300GB ×3 として合計 900GB のエリアを確保して続きを転送させました。丸3日以上掛かって転送は終わりましたが、310GB を超えていました。分割して正解だったようです。52% 28% 25% の使用率になりました。理想的な分割になったと喜んでいます。

話を戻して apache2 の設定について続けます。

conf-enabled については、先に修正した conf-available/fqdn.conf 以外は初期設定の内容を信じて特に手を加えません。サイトのコンフィグレーション /etc/apache2/sites-available/ については、稼働している公開サーバーから scpコマンドでコピーしました。

ポート :80 の http:// 初期設定 000-default.conf はそのままで問題なさそうです。ポート :443 の https:// 初期設定 default-ssl.conf についてもそのままで問題なさそうです。コピーしたサイトのディレクトリは次のようになっています。

# ls -l /etc/apache2/sites-available/合計 36 -rw-r--r-- 1 root root 1332 7月 6 06:22 000-default.conf -rw-r--r-- 1 root root 1646 9月 1 21:29 001-三田-public.conf -rw-r--r-- 1 root root 6437 9月 4 21:17 default-ssl.conf -rw-r--r-- 1 root root 218 9月 1 21:02 webalizer.conf -rw-r--r-- 1 root root 372 9月 1 21:12 webcmd.conf -rw-r--r-- 1 root root 2949 9月 4 17:22 三田-private.conf

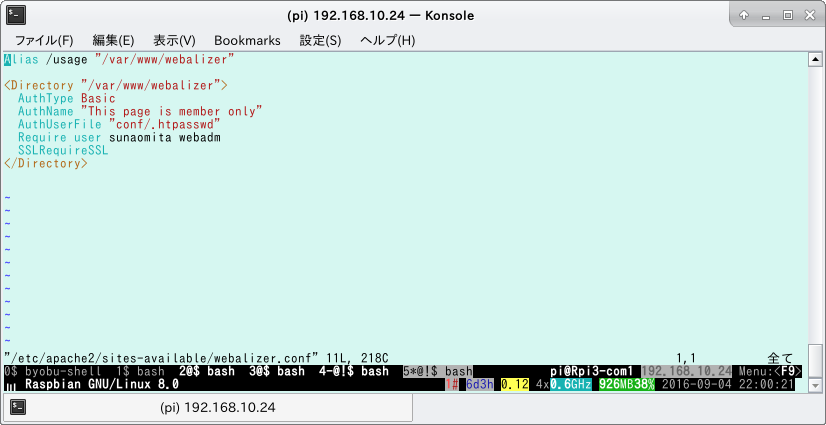

webalizer.conf は、web のアクセスをグラフで表示する設定です。webcmd.conf は、ブラウザを利用してコマンドを実行させる家屋内でのみ利用できるツールです。webalizer の定義とブラウザからアクセスした場合の表示をサンプルとして次に示します。

webalizer を利用できるユーザーは定義を見ればわかるように、sunaomita と webadm だけとしています。

次のアクセス結果を見ると作成されたグラフで文字化けしています。今のネット世界では文字化けの起こらない UTF-8 が主流の文字コードとして認知されていますが、過去に主流だった UNIX や Linux では EUCコードが主流のコードとして使われていた時代が長く続きました。それを引き継いだままのソフトなので、手間を掛けないと修復できませんので目をつぶります。

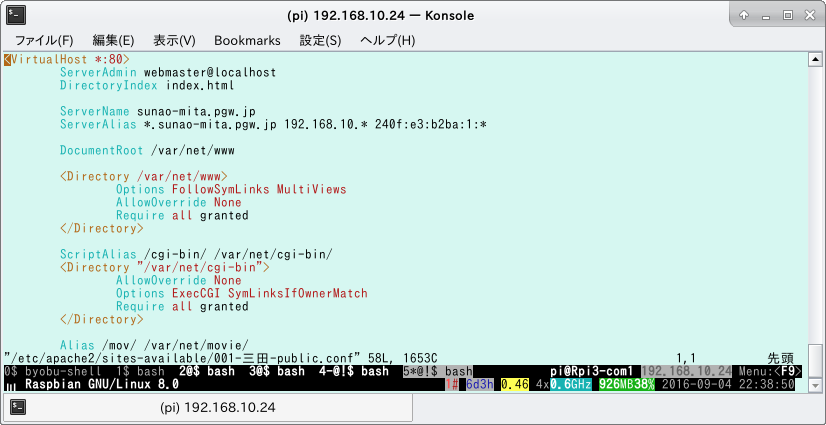

続いて、一般公開するサイトの設定 001-三田-public.conf とプライベートサイトになる設定 三田-private.conf の一部を表示します。

定義ができたら定義を有効にする a2ensite コマンドで、各コンフィグを組み込みます。そして apache2 を再起動します。

# a2ensite 001-三田-public default-ssl webalizer webcmd 三田-private# service apache2 restart

この続きは、いよいよブログとして公開している WordPress の複製ですが自信が無いです。ネットの情報を頼りにぼちぼちと進めますが、その前に共有サーバーとしての samba の設定が先になるのかと思っています。

ラズパイ3のセットアップ(7) (e) メールの設定とログの監視

監視に定番の logwatch を導入するにもメールの発信ができなければ意味がないので、メール機能を設定しようと思います。単独で機能するメールサーバーではなくて私が普段利用している @Nifty のメールサーバーへのリレーで外部のメール先に送信するような設定にしたいと思います。

話がそれますが、昨日までの設定で、サーバー間で接続認証してデータ転送できる環境になっています。過去には公開Webサーバーとして使用していた家屋内の共有サーバーですが、今でもバリバリの共有サーバーとして稼働しています。何が問題かと言うとカーネルバージョンが古くてセキュリティアップデートや動作ソフトの新たな変更もできません。最新の Linux を導入するには共有データを全て別に移して作業する必要があります。

お互いのサーバー間(現役共有サーバーとセットアップ中のラズパイ3)で接続できるように公開鍵を設定して、rsync コマンドで全データを転送させています。現時点ですでに100GB超が転送されて継続中になっています。

話を戻しますが、サラリと簡単に言ってますがメールの設定は良くわからなくて得意ではありません。今公開しているこのWebサーバー自体の設定がまともに機能しているようなので、ほとんど丸写しで設定しようと思います。昔は適当な設定でも @Nifty 経由でメール転送できたのですが、悪い人達のツールにされて、今では送信時に認証が導入されてしまった【Outbound port 25 Blocking (OP25B) 対策】ので、そのプロセスの定義が必要になってしまっています。

後で自分で見直した時にも参考になるようにリンクしておきます。

OP25B問題と対策を図で説明してくれてるサイト

それと、変更箇所の適切な説明をしているサイト

$ sudo apt install postfix sasl2-bin postfix-doc openssl-blacklistインストール途中で、postfix をどのようにインストールするのか質問されるが、結果の違いが良くわかっていないのでインターネットを選択しました。動作実績のある設定をコピーしてカスタマイズするので特に問題はありません。

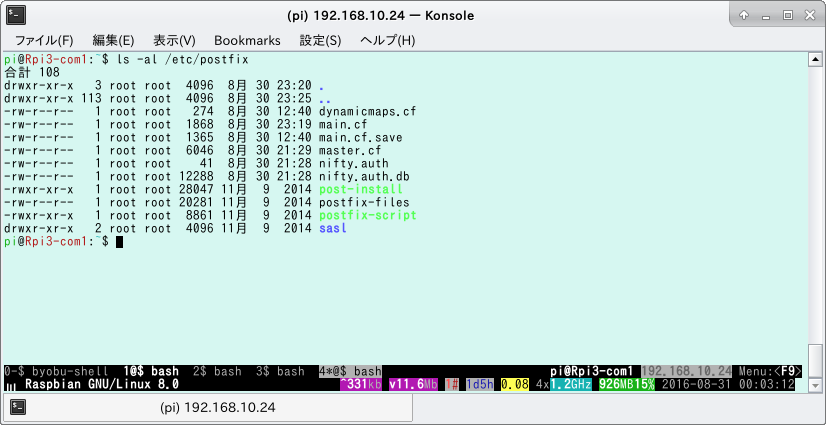

設定が必要なファイルは、master.cf と main.cf 、それと @Nifty にリレイするのでパスワードが必要になります。

パスワードのファイル名は任意ですが、後でわかる名前にしておきましょう。ここでは nifty.auth としておきます。

$ sudo vi /etc/postfix/nifty.auth[smtp.nifty.com]:587 userid:password

その後で、hash化されたDBに変換します。

$ sudo postmap /etc/postfix/nifty.auth

適切な設定なのかはわかりませんが、次に示すのが main.cf と master.cf の一応動作している設定です。

main.cf と master.cf

続いて mail のコマンド操作ができるようにして、テストメールを送信してみます。作業を root ユーザーになってから進めようと思います。

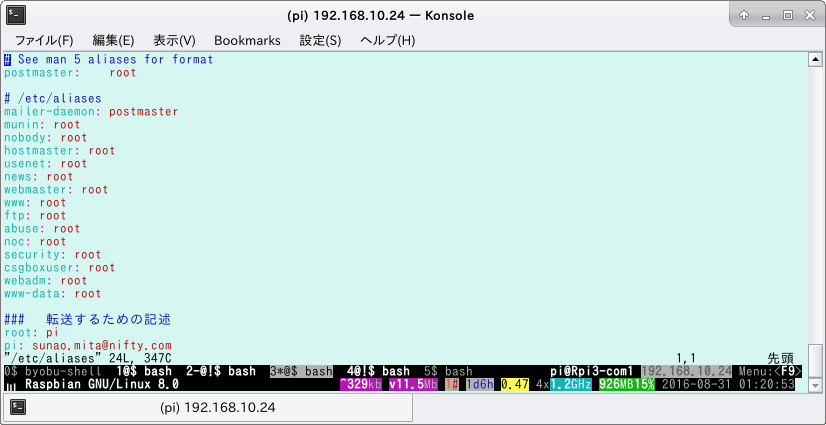

$ sudo su -# apt install mailutils# vi /etc/aliases

/etc/aliases の設定を有効にします。

# newaliases# systemctl reload postfix.service

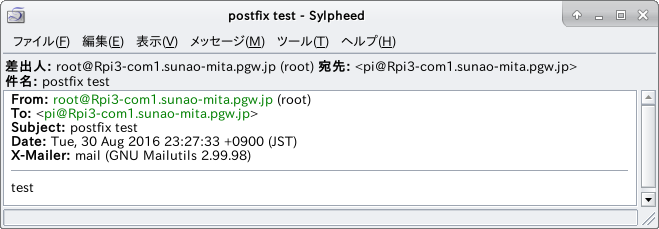

コマンドを利用して、 root ユーザーから pi ユーザーに簡単なメールを送ってみます。

# echo test | mail -s 'postfix test' pipi ユーザーへのメールは、@Nifty の私のメールアドレスへ転送するように設定しているので、正常に機能すれば転送されてきます。転送された内容を確認すると送ったメールの内容に間違いないことがわかります。

メールの転送機能が確認できたので、logwatch をインストールします。

# apt install logwatch問題がなければ 1日1回のログのレポートが送られてきますので、待つことにします。

それと今まで利用してこなかった監視ソフトとして logcheck と言うのがあるようで、すでに1度インストールしていて、メールで頻繁に通知されてきたのを経験しています。せっかくなのでインストールしようと思います。

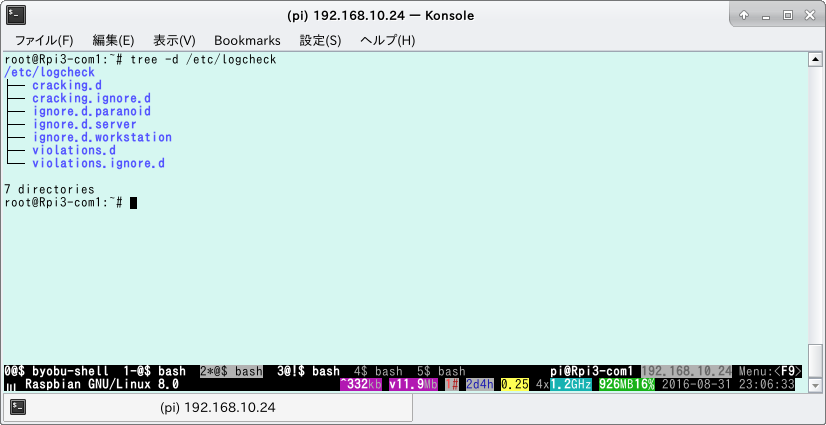

# apt install logcheck使い方がよくわからないのでネット検索してみるとドキュメントの日本語化したものらしいのが見つかりましたが、その説明と実際にインストールされたものの構成が大きく異なっているようです。Webサーバーの apache2 でもRedhat系と Debian / Raspbian 系では構成や操作の作法に大きな違いがあるようなので、 logcheck も同様に構成や作法に違いがあるのでしょうね。ディレクトリの構成を次に示しますが、そのディレクトリ内に定義のファイルが多数置かれているようです。今は余裕がないのでそのままスルーしておきます。

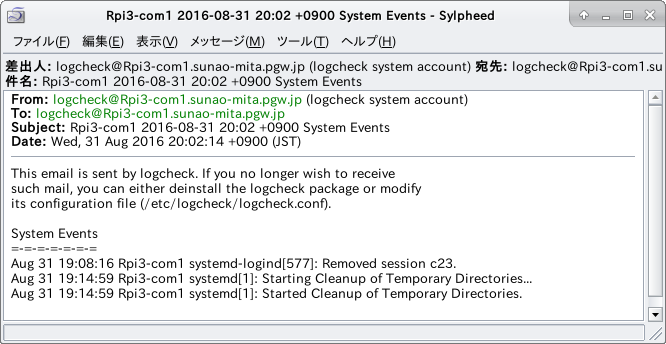

送られてくるメールを次に示します。監視結果は logcheck 宛にメールされるのですが、/etc/aliases に定義はしていないのですが、問題なく私宛にメールが届きます。カラクリはわかりませんが未定義はroot に送られるのでしょうか。

話が変わりますが、共有データのサーバー間転送は継続したままです。 現在転送量が、180GBを超えたところです。 ほぼ 4秒のインターバルで 4MBずつ増加しているので、約1MB/秒 なので、開始から丸2日程度なのかな、もう少しで送り終わるだろうと思います。

ラズパイ3のセットアップ(6) (d) 仮想端末の整備

ラズパイ3もルートファイルシステムのハードディスクを変更したら安定しているように見えます。やはり問題はハードディスクのようです。

リモートからのパスワード無し接続ができるようになったので、次はターミナルソフトの整備だろうと思われます。仮想端末と呼ばれるジャンルに、 byobu / tmux / screen と言ったソフトがあって、byobu は tmux や screen のラッパープログラムとして機能するようです。

何が便利かと言うと、 ssh 等で直接リモートログインした状態で、そのままサーバー側のコマンドを利用して処理を行っていると何かの要因で通信路に障害が起きて、セッションが切れると実行中の処理も異常終了してしまうと思いますが、これらの仮想端末を利用して処理していると仮に通信路で障害が発生しても、再接続するだけで元の処理は継続して実行したままなので途中の経過表示も含めて元の続きを継続できます。

メリットを言い換えると、時間のかかる処理をリモートサーバー上で起動しておいて、操作するクライアント側では電源を落とす等の方法で接続を切ってしまい、時々接続して途中経過を確認したり、時間を置いてから最終結果の確認だけを行うことも可能になります。それと、複数の ssh 接続が必要なことも時としてありますが、例えば速度が遅く不安定なインターネットを経由した先のサーバー接続等を考えた場合には、直接の接続セッションは単一なのに複数の仮想端末内で色々な処理を並行して実行できるのは安心感があります。

そんな訳で byobu を導入します。一般的に byobu は通常 tmux を伴って仕事をするのですが、私の場合は昔から screen を利用していた経緯があって、他に設置のサーバーでも byobu と screen の組合せで稼働しています。混乱を防ぐためにも今回のラズパイ3も、この組合せで設定することにします。

これらの仮想端末ソフトには、その先にある操作目的のソフト、例えば bashにコマンドとして、そのまま文字を送る等以外に、手前にある仮想端末自体を制御するためのコマンド文字が存在します。例えば、新しく仮想端末を開いたり、実行中の仮想端末の画面を別のものに移動したりするのですが、エスケープ文字と呼ばれています。これが統一されているわけではなくて色々なので変更して統一しておかないと支障が出ます。

$ sudo apt install screen byobu一度 byobu を起動すると .byobu ディレクトリが作成されます。

byobu の終了は、[F6]キー押下です。

$ byobu

[F6]仮想端末を制御するエスケープ文字は、色々な意見があるのですが、emacs を使用していない私ですが、’Ctrl + b’ に変更しようと思います。

byobu 関連のコマンドにどのようなものがあるのか確認するため、byobu[Tab][Tab] キー を打鍵してみます。

$ byobu[Tab][Tab]byobu byobu-janitor byobu-quiet byobu-status byobu-config byobu-keybindings byobu-reconnect-sockets byobu-status-detail byobu-ctrl-a byobu-launch byobu-screen byobu-tmux byobu-disable byobu-launcher byobu-select-backend byobu-ugraph byobu-disable-prompt byobu-launcher-install byobu-select-profile byobu-ulevel byobu-enable byobu-launcher-uninstall byobu-select-session byobu_prompt_status byobu-enable-prompt byobu-layout byobu-shell byobu_prompt_symbol byobu-export byobu-prompt byobu-silent

まず screen のエスケープ文字を変更することにします。多分設定ファイルは、.byobu/keybindings だろうと思います。

$ vi .byobu/keybindingssource $BYOBU_PREFIX/share/byobu/keybindings/common bindkey "^A" escape ^Bb

続いて byobu のエスケープ文字を変更しますが、どのファイルなのかわからないので、直接 byobu を立ち上げて [F9] で変更用のダイアログを表示させ、3番目の ‘Change escape sequence’を選択します。そして入力欄に ‘b’ を打鍵します。

$ byobu[F9] 表示されたダイアログの3番目を選択 [↓][↓] 'Change escape sequence' を選択して [Enter] 'b' を打鍵して [Tab] で、<Apply> を選択して [Enter] [Tab] で <Exit> を選択して [Enter] [F6]

そして byobu の裏で screen が動作するように変更します。

$ byobu-select-backendSelect the byobu backend: 1. tmux 2. screen Choose 1-2 [1]: 2

これで screen と連携した byobu の設定が完了しました。

操作した感じでは問題なさそうです。

ただし、このままでは sshでリモートログインしても自動的に byobu は起動しないし、 byobu を終了しても sshのログインのままになります。

sshリモートログインで byobu が自動的に起動して、 byobu の終了で自動的に sshのセッションも切断するように変更します。

$ byobu-enable自動的に起動しないように戻すには、 byobu-disable コマンドを実行します。

これで仮想端末の設定は完了です。

ラズパイ3のセットアップ(5) (c) エディタとリモート接続の整備

次に利用が多い vimエディタの整備を行います。

$ sudo apt install vimシンタックスカラーリングを有効にしておきます。

19行1桁目のコメント ” を取り除きます。

$ sudo vi /etc/vim/vimrc...... ...... " Vim5 and later versions support syntax highlighting. Uncommenting the next " line enables syntax highlighting by default. syntax on " If using a dark background within the editing area and syntax highlighting " turn on this option as well .... ....

次にリモートログイン関連の整備を行います。

方法は、リモートで操作されるサーバーであるラズパイ側のpiユーザーの .ssh/authorized_keyの中に、リモートで操作する側(常用しているノートPC)の常用ユーザーの公開鍵を追加します。

$ cat .ssh/id_rsa.pub....(常用しているノートPC側)ssh-rsa AAAAB3NzaC1......AABAQDGfuahG9gbZlZk.........UfIO4hqf7uQJif/c1FPGwQYkGT7VAiksrtyBTOSEe/iWLfeVwjlS..........AkyAVJZKp0p/g+zO............9yF5+b6K9KP+mEXC.......w7HDsaif user@note-PC

追加する方法には色々な方法が考えられますが、文字列をコピーして viエディタで単純に追加編集する方法を示します。

$ vi .ssh/authorized_key....(操作される側のラズパイ)...... ...... ssh-rsa AAAAB3NzaC1......AABAQDGfuahG9gbZlZk.........UfIO4hqf7uQJif/c1FPGwQYkGT7VAiksrtyBTOSEe/iWLfeVwjlS..........AkyAVJZKp0p/g+zO............9yF5+b6K9KP+mEXC.......w7HDsaif user@note-PC .... .. .....

そして次に動作検証を行います。

$ ssh pi@raspberrypi3

The programs included with the Debian GNU/Linux system are free software;

the exact distribution terms for each program are described in the

individual files in /usr/share/doc/*/copyright.

Debian GNU/Linux comes with ABSOLUTELY NO WARRANTY, to the extent

permitted by applicable law.

Last login: Sun Aug 28 20:21:10 2016 from note-PC

$sshでの公開鍵認証ができたなら、ネット上からのアタックでパスワード認証での不正ログインを防ぐために、パスワード認証を禁止します。

$ sudo vi /etc/ssh/sshd_config.... .. ..... # Change to no to disable tunnelled clear text passwords PasswordAuthentication no ....... .....

公開鍵と秘密鍵のペアでなければ接続できないことを確認します。 (publickey)

$ ssh root@raspberrypi3

Permission denied (publickey).

システム障害発生(2016-08-25 15:45頃)

本日(2016-08-25 15:45頃)、公開サーバーが障害でサービスに支障が出ていたので、再起動を行いました。

未だに原因は分かっていません。ssh のリモートログインも出来なくなっているので、動作状況も残されたシステムログ程度しか無いのが現状です。しばらくは再起動後の様子を見ているだけで、有効な対策が打てそうにありません。

いつでも交換ができるように、代替機を考えて、現在はラズパイ3を設定している最中ですが、できるだけ急いで仕上げておく以外に方法が無さそうです。

今後もシステム停止が頻繁に発生しそうです。

ご迷惑をお掛けしますが、宜しくお願いします。

ファスナーってみんなが苦労している?

還暦はとっくに超えている私ですが、ファスナーってどこにでも身近にあって、沢山触れているのに気に留めたことがありませんでした。

ファスナーが締まりづらかったり、スライダーを滑らしても前後が別れたまま閉じなくなったり、不具合に遭遇することは度々ありました。 でも、まっYKKじゃないからなっと頭をよぎり深く考えることはありませんでした。 昔からYKKの文字が入っているファスナーでは不具合の記憶や経験がありませんが、これだけ身近に溢れるファスナーが全てYKKのはずもなく、不具合も仕方ないことだと思っていました。

ところが妻が昨日、百円均一のダイソウで平べったいポーチのようなものを購入してきたのですが、作りや構造を気に入ったようで携帯電話を含む貴重品類を中に入れて仕事に出掛けました。そして帰ってきて気落ちしたように「昨日買ったのもうダメになった」と、放り出すように取り出しました。

話を聞くと、ファスナーが開いたままになり中に入れてたものが下に落ちて、全く使い物にならないとのことです。 安い物だし購入したのは少し離れている店なのでわざわざクレームで訪れるのも無駄な気がするとのことなので、…どれどれと私がじっくり観察することとなりました。

昨日現物を見た時にも少し気になっていたのは、ファスナーのスライダー部分を見た時に一部に何かで潰したような傷跡があったのですが、不具合のファスナーをまじまじと見ると納得しました。スライダーと出入りするリボン部分には隙間が多くて、咬み合わないような状態でもスライダーが動いてしまうのが原因のようです。そして気になっていた傷はその隙間を少し潰して狭くしていたようです。

潰して隙間を狭めているのに不具合が起きているのは、片側だけは狭められているのに、対になる反対側の隙間が広くてスースーに通り抜ける状態で咬み合せることができないのが原因らしい。今まで興味がなかったのでスライダー部分の金属は硬いと思い込んでいましたが、真鍮か何かのかなり柔らかい金属で、ペンチやプライヤーで挟んだりすると潰れたり傷が付くようです。

少し潰しすぎて隙間が狭くなったのでスライドが固くなったようですが、これでファスナーの機能としては問題が無いようです。自分でスライダー部分を初めて調整してみて思うことは、今までファスナーの不具合で捨てたものも直せたのかもしれないと今では考えています。

そこで、ファスナーの不具合をキーワードにしてネットを検索してみると、色々な人が調整する方法を写真入りで説明しています。なるほど身近なファスナーだけに考えるところはあるのですね。

頭をよぎったYKKも確認してみました。今もスライドファスナーを製造しているようですね、ウィキペデイアには、世界シェアの45%だとか、窓などのサッシ類の広告で、YKK APとかも目にしますが、同じグループ企業なのですね。

久しぶりにラズパイとLCDで遊んでます

今回はラズパイについてです。

ラズパイは当初の想像を超えた大きなブレイクが起こり、今ではネットに多くの情報が溢れ、本屋さんにも書籍が溢れるようになって、関連する周辺機器やオプションも日増しに開発されるようになったのが Raspberry Pi です。 そして、私もご多分に漏れず最初に国内販売された黎明期の入手難な時期から触れているのですが、未だ有用な実用製品として活用もできないまま役立っていません。

それには私の力量不足に多くの問題があるのですが、ただ発売初期の頃のスペックではクロックも低く、非力なシングルプロセッサでメモリも少なく、あまりにも非力過ぎて何をさせるにも役不足の印象でした。

それが時間に追われたままの生活でしばらく離れていると、なんとマルチプロセッサとなり処理能力が改善された Raspberry Pi 2 が公開されて、さらにはWiFiやBluetoothを搭載して性能を上げた Raspberry Pi 3 なる製品も出荷されました。

小さのものから大きなものまでディスプレイ等の周辺機器も次々に開発されています。2年近く前に日経Linuxの記事で紹介されていたaitendoの安価で小さなLCD(液晶ディスプレイ) 2.2インチ液晶モジュール(240×320/SPI)[M-TM022-SPI] を購入して、セットアップしてみて表示ができることを確認しました。 ただ、システムのメインのディスプレイ装置としての利用を考えた場合には、頻繁に提供されているセキュリティアップデート等の実施でカーネルのバージョンやレビジョンのアップが発生した時点で、そのままではその後の表示ができなくなくなります。

今回は、Raspberry Pi 3 の購入と併せて、保護ケースと3.5インチディスプレイとタッチパネル等がセットになっている製品を amazonで購入しました。 ちなみにそのキットに書かれた情報を記述しておきます。『Kuman 3.5インチ ディスプレイ タッチパネル Raspberry Pi 3B 2B/B+/A+ /A/B/Zero に適用 320*480 解析度 保護ケース ヒート ¥ 3,200』

組み立てた製品イメージは、透明な箱の蓋の部分にLCDモニタが収まっているような形状です。ただし、箱とLCDは一方向に寄ったコネクタで結合しているだけで、コネクタの反対側は空中に浮いたような不安定な構造です。何らかの方法でコネクタの反対を固定する必要があります。

製品群の中には添付のCDが入っていて、その中にたぶんマニアルや専用OSのLCDドライバが組み込まれた Raspbian が micro SDのイメージで入っています。これを使うとシステムが簡単に立ち上がり、そのままデスクトップイメージを表示できます。ただし、実用的に使うためにはセキュリティアップデートや新しいソフトの追加が必要ですが、そこで表示をしなくなります。それに日本語表示の追加等も必要ですよね。でも新しくなったカーネルに何をすれば表示できるようになるのかがわかりませんし、CD内を端からチェックするような時間の余裕もありません。

そこでネットを検索してみました。すると運良く同じLCDを扱った記事が見つかりました。さらに記事の中には最新のドライバのリンクもあり、利用する手順も書かれています。http://www.waveshare.com/wiki/3.5inch_RPi_LCD_(A)

LCD-show-160811.tar.gz をダウンロードして解凍し古いものと入れ替えました。内容について見比べると大きく更新されているようでした。ここに書かれた手順に従って実行すると再び表示できるようになりました。

./LCD35-show

hdmi コネクタに接続したテレビをモニタにするように戻すのも簡単なようです。

./LCD-hdmi

説明によるとモニタを90度づつ回転させることもできるようです。

懐かしい名水

久し振りの独り言です。昨日もらってきた珈琲ゼリーを食べました。

繁忙期の短期派遣で、家から近い少人数の会社に一月ほど通ってます。人数が少ないので社長以下 正社員や、派遣も含めて全員の顔と名前が分かる会社です。今日から夏休み期間で9日間程休みになります。

多分出本は御中元だろうと思いますが、冷蔵庫に入っていて「長期の休みになるから食べてない人は持ち帰って」との工場長の言葉で存在を知り、昨日もらってきました。

他にも冷や麦 1束と350ml 缶ビール1つをお裾分けとして持ち帰りました。ビールは昨晩遅くにオリンピックを見ながら空けました。

普段はあまり口にしないのですが、持ち帰った珈琲ゼリーを食べてみました。普段食べなれていないので、他の物との味の違いは分かりませんが、容器に書かれていた文字に何となく目をやり釘付けになりました。

黄色い北海道の絵柄の横に名水 珈琲ゼリー「羊蹄ふきだし湧水でつくりました。」環境庁名水百選の文字も並びます。製造は虻田郡京極町の工場のようです。

何故目が止まったかと言うと、昨年の秋にここの道の駅に長期でお世話になっていたからです。多分珈琲ゼリーは売店にも置かれていたのかも知れませんが、立場が異なる目線からは見えていなかったのだろうと思います。

どんな経緯からの御中元かは知りませんが、意外に世間は狭いのだと思いました。まだ体力に自信が持てる間に再び羊蹄山を登りに訪れたいと希望を抱いています。

観光バスがひっきりなしに訪れる場所で、苔が美しい透き通る湧き水が溢れるように流れ出る素晴らしい所です。定期的に清掃業者が管理しているようです。

私の写したここの写真も公開しているので、興味のある方は2015年秋の該当の写真を見てください。